Inhaltsverzeichnis

- Was ist das industrielle Internet der Dinge (IIoT)?

- Wie unterscheidet sich IIoT vom IoT?

- Was ist der Unterschied zwischen dem IIoT und der Betriebstechnologie (OT)?

- IIoT und cyber-physische Systeme

- IIoT-Standards und Automatisierung

- IIoT und gefährliche Umgebungen

- Bereitstellung des IIoT in Secure Access Service Edge (SASE)-Umgebungen

- Schutz des IIoT vor Cyberangriffen

- Erfahren Sie mehr über das IIoT

Was ist das industrielle Internet der Dinge (IIoT)?

Das industrielle Internet der Dinge (IIoT) bezieht sich auf die Integration von Industriemaschinen und -geräten mit vernetzten Sensoren und Software zur Erfassung und zum Austausch von Daten. IIoT-Systeme nutzen Echtzeitdaten und fortschrittliche Analysen, um den Betrieb zu optimieren, den Wartungsbedarf vorherzusagen und die industrielle Gesamtleistung zu verbessern.

Das industrielle Internet der Dinge (Industrial Internet of Things, IIoT) bezieht sich auf das zusammenhängende Netzwerk aus physischen Geräten, Sensoren und Software in industriellen Umgebungen. IIoT-Geräte und -Anwendungen sind sehr unterschiedlich, und die meisten sind speziell für bestimmte Anwendungen konzipiert. IIoT-Geräte unterstützen die Erfassung und den Austausch von Daten zwischen Maschinen, Systemen und Menschen. Dies ermöglicht die Automatisierung digitaler Prozesse, die Verfolgung von Assets in Echtzeit, die Verwaltung des Energieverbrauchs und die Vorhersage von Geräteausfällen in der Produktionsstätte. Diese haben zu geschäftlichen Vorteilen wie verbesserten Sicherheitsbedingungen, optimierten Lieferketten und effizientem Energiemanagement geführt.

Das IIoT, auch bekannt als das industrielle Internet, entstand Anfang der 2010er Jahre als Untergruppe des Internets der Dinge (IoT). Unternehmen wie General Electric Company (GE) und Philips Professional Lighting Solutions konzipierten und finanzierten die Entwicklung von IoT-ähnlichen Geräten speziell für industrielle Umgebungen. Im Jahr 2014 wuchs das Bewusstsein in verschiedenen Wirtschaftssektoren, und Unternehmensleiter lernten, wie das IIoT die Effizienz, die Produktivität und den Betrieb von Unternehmen verbessern kann. Als das Konzept der vierten industriellen Revolution (4IR) im Jahr 2016 populär wurde, wurde es schnell mit dem Potenzial und den Versprechen des IIoT verknüpft. Digitale Transformation, intelligente Fertigung und cyber-physische Systeme sind dank IIoT-Technologien und -Konzepten möglich geworden.

Da die Welt des IoT auch Geräte und Anwendungen für Verbraucher umfasst, wurde eine neue Klassifizierung benötigt, um die Geräte zu beschreiben, die in einen industriellen Arbeitsablauf integriert werden sollten.

Wie unterscheidet sich IIoT vom IoT?

|

Aspekt

|

IIOT

|

IoT

|

|

Applikation

|

Industrielle Umgebungen

|

Verbraucher- und Geschäftsumgebungen

|

|

Hauptfokus

|

Verbesserung industrieller Prozesse und Effizienz

|

Verbesserung des Alltagskomforts und der Konnektivität

|

|

Beispiele für Anwendungsfälle

|

Fertigungsautomatisierung, Optimierung der Lieferkette, vorausschauende Wartung

|

Intelligente Häuser, Wearables, intelligente Städte, persönliche Fitness

|

|

Gerätetypen

|

Industrielle Sensoren, speicherprogrammierbare Steuerungen (SPS) und Supervisory Control and Data Acquisition (SCADA)-Systeme

|

Intelligente Thermostate, intelligente Lautsprecher, Fitness-Tracker

|

|

Zuverlässigkeit

|

Erfordert hohe Zuverlässigkeit und Verfügbarkeit

|

Mäßige Zuverlässigkeit erforderlich

|

|

Sicherheitsanforderungen

|

Strenge Sicherheits- und Compliance-Standards

|

Standard-Sicherheitsprotokolle

|

|

Kommunikationsprotokolle

|

Industriespezifische Protokolle (z. B. Modbus, OPC-UA)

|

Standard-Internetprotokolle (z. B. Wi-Fi, Bluetooth)

|

|

Applikation

|

IIoT-Gerät und Funktion

|

IoT-Gerät und Funktion

|

|

Umweltüberwachung

|

Intelligente Sensoren: Erfassen Sie Daten zu Temperatur, Luftfeuchtigkeit und Druck in industriellen Umgebungen

|

Umgebungssensoren: Überwachen der Luftqualität, Temperatur und Luftfeuchtigkeit im Haus

|

|

Prozessautomatisierung

|

SPS: Automatisieren industrieller Prozesse und Steuerung von Maschinen

|

Smart-Home-Hubs: Automatisieren von Haushaltsgeräten und Steuerung intelligenter Geräte

|

|

Fernüberwachung

|

SCADA-Systeme: Industrielle Prozesse aus der Ferne überwachen und steuern

|

Intelligente Überwachungskameras: Überwachen Sie die Sicherheit Ihres Zuhauses aus der Ferne

|

|

Energiemanagement

|

Intelligente Zähler: Überwachen und optimieren Sie den Energieverbrauch in Industrieanlagen

|

Intelligente Thermostate: Die Heiz- und Kühlsysteme des Hauses steuern, um Energie zu sparen

|

|

Sicherheit und Compliance

|

Sicherheitsgerichtete Systeme (SIS): Sorgen Sie für Sicherheit in kritischen industriellen Prozessen

|

Rauchmelder: Rauch erkennen und Benutzer vor möglichen Bränden warnen

|

|

Datenverarbeitung

|

Edge Computing-Geräte: Daten lokal am Rande des Netzwerks in industriellen Umgebungen verarbeiten

|

Smart Speaker: Sprachbefehle verarbeiten und Smart-Home-Geräte steuern

|

Was ist der Unterschied zwischen dem IIoT und der Betriebstechnologie (OT)?

Operational Technology (OT)-Systeme überwachen und steuern physische Prozesse und Geräte in industriellen Umgebungen. Das Konzept kam in den 1960er Jahren auf, als die ersten SCADA- und SPS-Systeme in der Produktion eingesetzt wurden. OT umfasst mehrere Technologien, die nach Anwendungen klassifiziert werden:

- Speicherprogrammierbare Steuerungen (SPS): Automatisierung und Steuerung industrieller Prozesse

- Supervisory Control and Data Acquisition (SCADA): Fernüberwachung und -steuerung

- Verteilte Steuerungssysteme (DCS): Lokalisierte Steuerung von Produktionsprozessen

- Industrielle Kontrollsysteme (ICS): Umfassende Steuerungssysteme in der industriellen Produktion

- Gebäudemanagementsysteme (BMS): Verwaltung der Gebäudetechnik

- Mensch-Maschine-Schnittstellen (Mensch-Maschine-Schnittstellen): Schnittstellen für die menschliche Interaktion mit Steuerungssystemen

- Sicherheitsgerichtete Systeme (SIS): sicherheitskritische Prozesssteuerung

- Energiemanagementsysteme (EMS): Überwachung und Optimierung von Energiesystemen

- Manufacturing Execution Systems (MES): Management des Betriebs in der Fabrik. (Diese können auch als Manufacturing Operations Management (MOM)-Systeme bezeichnet werden.)

- Prozessleitsysteme: automatische Steuerung industrieller Prozesse

IIoT erweitert die Möglichkeiten von OT, indem es die Erfassung und Analyse von Daten in Echtzeit sowie Einblicke in den gesamten industriellen Betrieb ermöglicht. Die Betriebstechnologie konzentriert sich auf die Steuerung spezifischer Prozesse, während das IIoT einen vernetzten Ansatz für das industrielle Management und die Optimierung ermöglicht.

IIoT und cyber-physische Systeme

|

Aspekt

|

Cyber-physische Systeme (CPS)

|

Industrielles Internet der Dinge (IIoT)

|

|

Definition

|

Integration von Berechnung, Vernetzung und physikalischen Prozessen

|

Vernetzte Sensoren, Instrumente und Geräte in industriellen Anwendungen

|

|

Schlüsselkomponenten

|

Eingebettete Computer, Netzwerke, physikalische Prozesse

|

Sensoren, Geräte, Kommunikationsnetzwerke, Datenanalyse

|

|

Hauptfokus

|

Echtzeitüberwachung und -steuerung physikalischer Prozesse

|

Konnektivität, Datenerfassung, Automatisierung und Optimierung industrieller Prozesse

|

|

Anwendungen

|

Intelligente Stromnetze, autonome Fahrzeuge, medizinische Überwachung, industrielle Steuerung, Robotik

|

Fertigung, Energiemanagement, industrielle Automatisierung, vorausschauende Wartung

|

|

Zielsetzung

|

Verbessern Sie die Effizienz, Zuverlässigkeit und Sicherheit physischer Systeme

|

Produktivität, Effizienz und Sicherheit in industriellen Umgebungen verbessern

|

IIoT-Standards und Automatisierung

Das IIoT erfordert ein Standardmodell, um die Interoperabilität zwischen Geräten und Systemen sicherzustellen. Es ist auch notwendig, das IIoT und andere industrielle Technologien auf Geschäftsprozesse abzubilden, damit Unternehmen diese Systeme übernehmen und ihre Nutzung optimieren können. ISA-95 ist der internationale Standard für die Integration von Unternehmens- und Steuerungssystemen. Einfach ausgedrückt hilft ISA-95 Unternehmen zu verstehen, wie sie IIoT und OT integrieren können, um verschiedene Geschäftsfunktionen zu unterstützen.

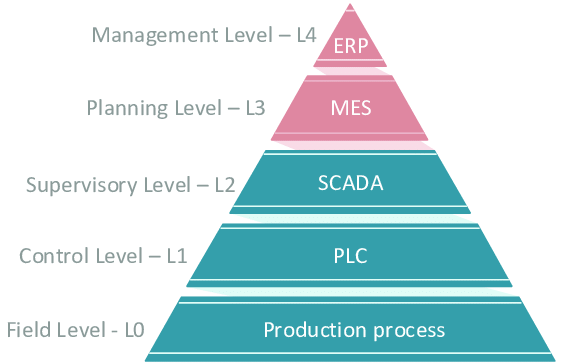

IIoT spielt in jeder der fünf Ebenen des ISA-95-Standards eine Rolle:

- Level 0: Physische Prozesse sind keine IIoT-Geräte, aber IIoT-Geräte überwachen und steuern sie.

- Level 1: Sensoren und Aktoren sind zentrale IIoT-Geräte.

- Level 2: Steuerungssysteme können IIoT-fähig sein.

- Level 3: MES-Systeme können IIoT-Daten nutzen und Teil des IIoT-Ökosystems sein.

- Level 4: Enterprise Resource Planning (ERP)-Systeme nutzen Daten von IIoT-Geräten für eine breitere Unternehmensführung.

Die ISA-95-Automatisierungspyramide zeigt die Beziehungen zwischen den Ebenen, den OT-Systemen und den Standard-Geschäftsprozessen:

Die ISA-95-Automatisierungspyramide.

Das folgende Szenario ist ein Beispiel dafür, wie dieses Modell in einer intelligenten Fertigungsumgebung funktioniert:

- Der Zustand einer Level-0-Fabrikmaschine wird von einem IIoT-fähigen Level-1-Sensor überwacht.

- Die Sensoren senden Daten an ein Level-2-SCADA-System, das die Daten in Echtzeit verarbeitet und analysiert.

- Das SCADA-System kommuniziert mit dem Level-3-MES, um die Produktionspläne als Reaktion auf Änderungen des Maschinenzustands/der Leistung anzupassen.

- Das MES übermittelt diese Daten an das Level-4-ERP, um die Verwaltung der Bereiche zu erleichtern, die von diesen Produktionsanpassungen betroffen sind.

IIoT und gefährliche Umgebungen

Da IIoT-Geräte für die Fertigung und kritische Infrastrukturen von entscheidender Bedeutung sind, werden sie oft in anspruchsvollen physischen Umgebungen eingesetzt. Raue Witterungsbedingungen, extreme Temperaturen und Staub oder andere Partikel können die Sensoren und anderen Komponenten von IIoT-Geräten beeinträchtigen. Diese Geräte müssen widerstandsfähig sein und in der Produktion bleiben, da sie für kritische Infrastrukturen oder andere Funktionen mit hoher Priorität eingesetzt werden. Erdbeben- und Vulkansensoren können Fachleuten dabei helfen, Naturkatastrophen vorherzusagen und möglicherweise Leben zu retten. Dies geschieht jedoch nur, wenn die Sensoren ordnungsgemäß funktionieren und ihre Leistung nicht durch Korrosion, Partikel oder extreme Temperaturen beeinträchtigt wird.

Viele dieser Geräte gibt es an Orten wie dem Yellowstone-Nationalpark, wo die Behörden verschiedene Naturereignisse überwachen, um Vulkanausbrüche oder Erdbeben vorherzusagen. Kontinuierliche Messstationen ermöglichen es den Teams, Daten über die Emissionswerte zu erheben, selbst wenn starker Schneefall die Befahrbarkeit des Parks einschränkt. Viele geschützte Orte wie der Yellowstone-Nationalpark haben auch sensible Bereiche, die von Parkmitarbeitern und der Öffentlichkeit gemieden werden sollten. Robuste Fernüberwachungssysteme können den Behörden die benötigten Daten liefern und gleichzeitig die menschliche Interaktion mit diesen empfindlichen Gebieten minimieren.

Emissionsüberwachungsstationen im Yellowstone-Nationalpark

Unterwasser-Schallsysteme überwachen die Geschwindigkeit und Richtung des Wassers, um die Wellenaktivität zu erkennen und vorherzusagen. Mithilfe von Glasfaserkabeln, die über aktive Vulkane verlegt werden, können die Behörden vulkanische Spannungssignale erkennen und den Ursprung von Explosionen lokalisieren. Dies sind Beispiele für lebensrettende Maßnahmen, die durch robuste Systeme ermöglicht werden, die einer rauen Umgebung standhalten können, ohne die Empfindlichkeit des Geräts zu beeinträchtigen.

Es gibt viele Geschäfts- und Infrastrukturanwendungen für den Einsatz von IIoT in rauen Umgebungen. Die Herstellung und der Transport von Lebensmitteln und Medikamenten kann eine kontinuierliche Überwachung auf Abweichungen bei Temperatur, Feuchtigkeit oder Luftqualität erfordern. Wetterstationen, Umspannwerke, kommunale Wasserleitungen und sogar Bahngleise verfügen über IIoT-Sensoren, die ständig vor Umweltgefahren geschützt werden müssen.

Aus diesem Grund sollte bei der Planung des IIoT-Einsatzes immer auch die Einsatzumgebung berücksichtigt werden. Wetterfeste und robuste Gehäuse können das IIoT-Gerät vor Staub, Wasser, chemischer Korrosion und anderen Gefahren schützen. Zu den Anforderungen für diese Geräte gehören in der Regel ein erhöhter Schutzgrad (IP), Stoß- und Vibrationsfestigkeit sowie ein erweiterter Temperatur- und Feuchtigkeitsbereich für den Betrieb. Es ist auch die Größe des Geräts zu berücksichtigen, insbesondere wenn es in einem Schrank oder einem anderen begrenzten Raum installiert werden soll.

Bereitstellung des IIoT in Secure Access Service Edge (SASE)-Umgebungen

|

SASE-Element

|

Rolle in SASE

|

Unterstützung für IIoT

|

|

Zero-Touch-Deployment

|

Ermöglicht die automatische Bereitstellung und Konfiguration von Netzwerk- und Sicherheitsressourcen ohne manuelles Eingreifen

|

Ermöglicht die schnelle und skalierbare Einbindung von IIoT-Geräten und reduziert so die Bereitstellungszeit und die Betriebskosten. Dadurch ist die Bereitstellung auch weniger anfällig für menschliche Fehler und lässt sich bei Bedarf leichter nach oben oder unten skalieren.

|

|

Zero-Trust-Sicherheit

|

Gewährleistet eine strikte Identitätsprüfung und kontinuierliche Überwachung aller Geräte und Benutzer, unabhängig vom Standort

|

Schützt IIoT-Netzwerke, indem jedes Gerät und jeder Benutzer überprüft wird, bevor Zugriff gewährt wird, und reduziert so das Risiko von Sicherheitslücken

|

|

Mikrosegmentierung

|

Unterteilt das Netzwerk in kleinere, isolierte Segmente, um die laterale Bewegung von Bedrohungen zu begrenzen

|

Isoliert IIoT-Geräte und -Systeme, um potenzielle Verstöße einzudämmen und die Auswirkungen von Angriffen zu minimieren

|

|

Zentralisiertes Management

|

Bietet eine einheitliche Plattform für die Verwaltung von Netzwerk- und Sicherheitsrichtlinien im gesamten Unternehmen

|

Vereinfacht die Verwaltung von IIoT-Bereitstellungen, indem es eine einzige Schnittstelle zur Steuerung von Sicherheitsmaßnahmen und zur Überwachung der Geräteleistung bietet

|

|

Konsistente Durchsetzung von Sicherheitsrichtlinien

|

Stellt sicher, dass Sicherheitsrichtlinien einheitlich auf alle Netzwerksegmente und Zugriffspunkte angewendet werden

|

Sorgt für einheitliche Sicherheitsstandards für alle IIoT-Geräte, unabhängig von deren Standort, und gewährleistet so umfassenden Schutz

|

|

Unternehmensweite Sichtbarkeit

|

Bietet ganzheitliche Einblicke in Netzwerkaktivitäten und Sicherheitsereignisse im gesamten Unternehmen

|

Verbessert die Überwachung von IIoT-Geräten und -Netzwerken und ermöglicht eine schnelle Erkennung und Reaktion auf potenzielle Bedrohungen

|

Schutz des IIoT vor Cyberangriffen

Um Ihr industrielles Internet vor Cyberangriffen zu schützen, müssen Sie mehrere Best Practices und Strategien in die Cybersecurity-Planung Ihres Unternehmens einbeziehen. Im Folgenden finden Sie einige allgemeine Überlegungen zum Schutz des IIoT und anderer Geräte vor Advanced Threats:

- Zero-Trust-Sicherheit: Kein Gerät, Benutzer oder keine Anwendung wird standardmäßig als vertrauenswürdig eingestuft. Es ist die kontinuierliche Überprüfung erforderlich.

- Netzwerksegmentierung: Teilen Sie das Netzwerk in kleinere Segmente auf, um die Ausbreitung von Angriffen einzuschränken.

- Regelmäßige Updates und Patches: Halten Sie alle Geräte, Software und Anwendungen mit den neuesten Sicherheitspatches auf dem neuesten Stand.

- Verschlüsselung: Verschlüsseln Sie Daten im Ruhezustand und während der Übertragung, um vertrauliche Informationen vor unbefugtem Zugriff zu schützen.

- Endpoint Security: Stellen Sie sicher, dass auf allen Endpunkten (Geräten) Sicherheitsmaßnahmen wie Antiviren-, Anti-Malware- und Intrusion-Detection-Systeme installiert sind.

- Zugriffskontrollen/Geringste Berechtigung: Beschränken Sie den Zugriff auf IIoT-Geräte und -Systeme auf diejenigen, die ihn benötigen.

- Überwachung und Protokollierung: Überwachen Sie kontinuierlich den Netzwerkverkehr und führen Sie Protokolle, um verdächtige Aktivitäten umgehend zu erkennen und darauf zu reagieren.

- Mitarbeiterschulung: Informieren Sie Ihre Mitarbeiter über die mit IIoT-Geräten verbundenen Risiken.

Unternehmen mit älteren Geräten, die das Ende ihrer Lebensdauer erreicht haben, können die obige Liste um die folgenden Punkte ergänzen:

- Virtuelles Patchen: Setzen Sie Intrusion Prevention Systeme (IPS) oder Web Application Firewalls (WAF) ein, die Exploit-Versuche erkennen und blockieren können, ohne dass Änderungen erforderlich sind.

- Netzwerkkontrolle (NAC): Wenn keine Zero-Trust-Sicherheit vorhanden ist, konfigurieren Sie NAC, um Geräte und Benutzer zu authentifizieren, bevor Sie den Netzwerkzugriff gewähren, und überwachen Sie das Netzwerk kontinuierlich auf nicht autorisierte Geräte.

- Perimeterschutz Stellen Sie Netzwerksicherheitslösungen mit Advanced Threat Protection, Intrusion Detection/Prevention und anderen erweiterten Funktionen bereit.

- Audits und Bewertungen: Planen Sie regelmäßige Audits der IIoT-Systeme und der Netzwerkinfrastruktur, um Sicherheitslücken oder Compliance-Probleme zu identifizieren und zu beheben.

Eine einheitliche SASE-Plattform bietet konsistente Sicherheitsrichtlinien und -kontrollen für alle Geräte, Benutzer und Standorte, unabhängig davon, wo IIoT-Geräte bereitgestellt werden. SASE erzwingt Sicherheit am Rand des Netzwerks und bringt das Durchsetze von Richtlinien näher an das IIoT-Gerät. Die Cloud-basierte Natur von SASE ermöglicht ein skalierbareres und flexibleres Sicherheitsmanagement, einfachere Updates und die Integration von Bedrohungsinformationen in Echtzeit.

Erfahren Sie mehr über das IIoT

Zugehörige Begriffe

- Fernzugriff

- Secure Access Service Edge (SASE)

- Firewall-as-a-Service? (FWaaS)

- IoT-Sicherheit

- Netzwerkperimeter

- Zero Trust Access (ZTA)

Weiterführende Ressourcen

- Definition cyber-physischer Systeme und anderer verbundener „Dinge“

- Cloud Manufacturing und seine Rolle in der 4. Industriellen Revolution

- Industrie 4.0 verwischt die Grenzen zwischen IT und OT

- Cyberangriffe bedrohen den Geschäftsbetrieb und kritische Infrastrukturen

- IIoT: Ein wichtiger Impulsgeber und eine Bedrohung für die Industrie 4.0

- Industrielles IoT kann für MSPs zu einem florierenden Markt werden

- Wie IoT in SASE passt

- Die Sicherung intelligenter „Dinge“ wird immer schwieriger und wichtiger

- Sicherheit der Betriebstechnologie (OT) im Jahr 2024

Wie Barracuda Sie unterstützen kann

Die Lösungen von Barracuda helfen Herstellern und Industrieunternehmen, ihre Anlagen und Kontrollsysteme vor fortschrittlichen Cyberbedrohungen zu schützen. Die Barracuda CloudGen Firewall Rugged kombiniert die vollständige Sicherheit der nächsten Generation für Bereitstellungen in rauen Umgebungen mit einem bestimmten Funktionsumfang, der den Anforderungen der Betriebstechnologie gerecht wird. Barracuda Secure Connector bietet erweiterten Schutz und kostengünstige Konnektivität für IIoT-Bereitstellungen jeder Größe.

Barracuda bietet eine umfassende Cybersecurity-Plattform, die erweiterte Sicherheits- und Konnektivitätsfunktionen für mit dem Internet verbundene Geräte und Betriebstechnologie umfasst. Barracuda bietet preisgünstige, funktionsreiche Lösungen aus einer Hand an, die vor einer Vielzahl von Bedrohungsvektoren schützen und von einem umfassenden und von Awards gekrönten Kundenservice abgerundet werden. Da Sie mit einem einzigen Anbieter zusammenarbeiten, profitieren Sie von einer reduzierten Komplexität, einer höheren Effektivität und niedrigeren Gesamtbetriebskosten. Hunderttausende von Kunden weltweit vertrauen Barracuda den Schutz ihrer E-Mails, Netzwerke, Anwendungen und Daten an.